-

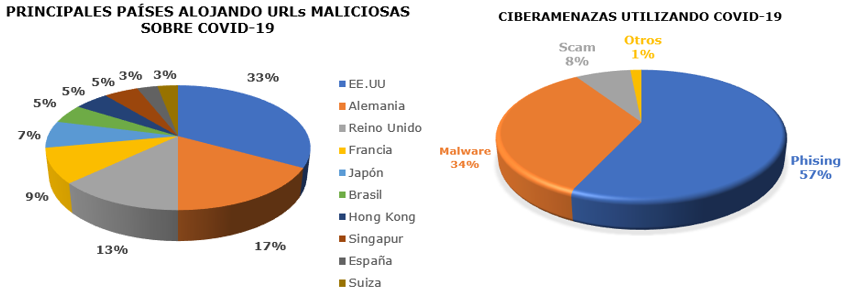

El phishing es el modo de ataque más frecuente alcanzando un 57 %. Este ataque se localiza en correos electrónicos, mensajes SMS, WhatsApp o similares.

-

La gran mayoría de amenazas, entre el 60 y el 70%, aprovechan la debilidad humana, apelando en este caso a la necesidad de información, a la curiosidad, al temor o al altruismo respecto al COVID-19

Ciberseguridad Sanitaria

Es una realidad contrastada que en los tiempos actuales se han incrementado en España las campañas de phishing, en especial las relacionadas con la pandemia de la COVID-19. El equipo de Inteligencia de Ciberamenazas de GMV, que monitoriza permanentemente la actividad maliciosa, advierte con respecto al sistema sanitario español y en declaraciones de Juan Ramón Gutiérrez, Responsable de Inteligencia de Amenazas:

“Entre el 60 % y el 70 % de las amenazas tienen como vector de entrada la Ingeniería Social, aprovechan la debilidad humana, apelando a la necesidad de información, la curiosidad, el temor o el altruismo respecto a la COVID-19”

En los últimos dos meses, se ha detectado un incremento de actividad cibernética maliciosa utilizando el COVID-19 como un vector de ataque en distintos ciberincidentes. Por ejemplo, el Hospital de Torrejón de Ardoz sufrió un ciberataque el pasado 22 de enero de 2020, donde los ciberdelincuentes hicieron uso de un virus tipo ransomware afectando a la disponibilidad de algunos sistemas de información del propio hospital. Afortunadamente, en ese ataque se evitó la propagación y aparentemente no hubo ninguna pérdida ni sustracción de datos.

El sistema sanitario español resulta muy atractivo para los ciberdelincuentes. Proveedores de servicios sanitarios, compañías farmacéuticas y aseguradoras, centros sanitarios, disponen de numerosos datos relacionados con la Salud de las personas, y custodian información sobre el desarrollo de nuevos medicamentos, que de ser sustraídos, podrían afectar directamente al cuidado de los pacientes; a la privacidad de quienes participan en ensayos clínicos; a la propiedad industrial, o incluso al número de colegiado de un facultativo en disposición de prescribir medicamentos, reflexiona Juan Ramón Gutiérrez.

Recuerda asimismo que, según datos de Trend Micro del presente año, “España se sitúa en el 9 º puesto de los principales países que alojan URL maliciosas relacionadas con la COVID-19, utilizadas para campañas de phishing o con fines de ciberdelincuencia”. De la monitorización que el equipo de Inteligencia de Ciberamenazas de GMV lleva a cabo, se desprende tal como se puede ver en la siguiente gráfica, que “el phishing está siendo el modo de ataque más frecuente, localizándose en correos electrónicos, mensajes SMS o WhatsApp”. Ello responde a un objetivo principal “el robo de datos de pacientes o personal sanitario”.

El Pishing es el ataque más frecuente

En lo que concierne al sistema sanitario español, los Phishing tienen el objetivo de robar datos personales de pacientes o empleados, introducirse en los servidores de los distintos hospitales o centros de salud, e intentar producir un daño o ataque de alta criticidad.

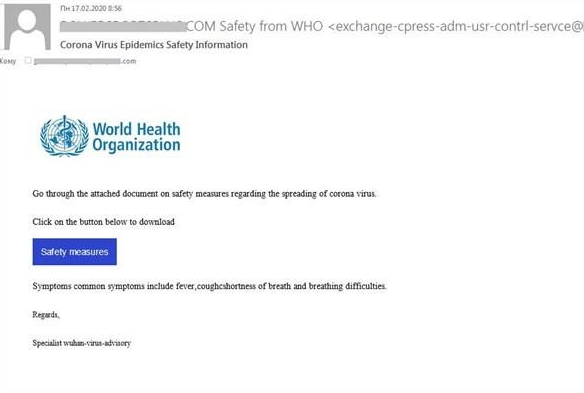

Sobre estas campañas de Phishing, se ha detectado un incremento en el modo de proceder de los ciberdelincuentes, intentando suplantar organizaciones legítimas, utilizando información relevante sobre el COVID-19, simulando prestar ayuda o recomendaciones o suplantando la empresa del trabajador como señuelo.

Entre estas campañas, cabe resaltar aquellas que intentan suplantar a Organizaciones Internacionales, Ministerio de Sanidad, Consejerías de Sanidad autonómicas, Fuerzas y Cuerpos de Seguridad del Estado o Centros de control y prevención de enfermedades.

Estos Phishings son mayormente enviados a través del correo electrónico, pero también se encuentran a través de herramientas de mensajería instantánea. Los ciberdelincuentes los usan para instalar virus informáticos en los dispositivos de las personas, como troyanos bancarios o diferentes variantes de Malware como suele ser el ransomware.

Por otro lado, los sitios web maliciosos de COVID-19 están diseñados para parecer legítimos o hacerse pasar por organizaciones conocidas, lo que dificulta la detección de las personas. Entre las campañas más extendidas, cabe destacar la campaña suplantando a la Organización Mundial de la Salud (OMS).

¿Quiénes están detrás de estos ataques?

Con respecto a la autoría de estas actividades cibercriminales, no ha sido determinada todavía. Estos ciberdelincuentes se dirigen activamente a individuos u organizaciones sanitarias mediante estafas relacionadas con el COVID-19 y a través de distintos vectores de ataque intentan acceder a los sistemas sanitarios o infectar los dispositivos de los usuarios.

Entre los distintos grupos de ciberdelincuentes que pueden atacar al sistema sanitario español encontramos:

- Grupos financiados por estados: son aquellos grupos de ciberdelincuentes dirigidos y respaldados por un gobierno cuya finalidad es atacar objetivos concretos de otros gobiernos para debilitarlos o realizar actos de ciberespionaje.

- Ciberdelincuentes: hackers o piratas informáticos y atacantes con motivaciones distintas como recaudar dinero o sin un objetivo aparentemente concretado (por diversión).

- Hacktivistas: actores generalmente motivados por causas políticas o sociales, cuyo principal vector de ataque consiste en dejar indisponible los sistemas a través de denegaciones de servicio o realizar actos de cibervandalismo.

- Amenazas internas o de insiders: personas que intencionalmente exponen datos internos críticos o sensibles.

Proteger el sistema de ciberseguridad sanitario español

Analizando el mapa del estado de la ciberseguridad en el sistema sanitario español los expertos de GMV observan que:

- La obsolescencia de equipos del parque tecnológico deja puertas abiertas a amenazas

- El diseño actual de las redes sanitarias no está adaptado al nuevo escenario que incorpora las TICs en la operación. Los activos críticos son puertas abiertas a los cibercriminales

- La coexistencia en determinados centros de redes de acceso público (Wifi), con equipos particulares del personal sanitario, hace que existan puntos de unión indirectos mediante los cuales los cibercriminales pueden obtener datos para sus fines ilícitos.

- Los hackers pueden penetrar a través de cualquiera de los nodos de la red sanitaria, con malware capaz de interrumpir total o parcialmente la normal actividad de un centro

¿Cómo protegerse de las ciberamenazas?

Si todo personal sanitario tiene como principio fundamental la asepsia para proteger al paciente, tanto de su persona como del material sanitario, en una sociedad globalizada y totalmente digitalizada parece obvia la necesidad de “asepsia”, también de los sistemas de información en el sector salud”

Y, aún más “en los momentos actuales de crisis sanitaria en los que se incrementa la vulnerabilidad frente a atacantes de diversa índole”. Porque, se puede imaginar ¿Qué pasaría si como consecuencia de un incidente/ataque tecnológico el equipamiento de un quirófano se viese alterado en medio de una intervención? ¿Y si se perdieran las historias clínicas de pacientes en tratamiento de cáncer o si la base de datos de enfermería de una planta de UCI, que gestiona la medicación diaria de los pacientes fuese inaccesible por un ataque?

Para que evitar estas situaciones, entre otras, el equipo de Inteligencia de Ciberamenazas de GMV insiste en que a nivel corporativo hay que «centrarse en la prevención y no solo en la detección»:

- Reforzar medidas de ciberprotección enfocadas al teletrabajo, como VPNs seguras o filtrado web.

- Asegurar la gestión de parches y actualizaciones; Monitorizar vulnerabilidades propias y de servicios de terceros.

- Implementar la autenticación multifactor mediante SMS, Google Authenticator o cualquier otro método.

Y a nivel particular es necesario:

- Extremar la prudencia cuando se reciben correos electrónicos o mensajes SMS o WhatsApp de destinatarios desconocidos. Concretamente, no pulsar sobre enlaces o frases como “pulse aquí” aunque el mensaje tenga una apariencia normal.

- Instalar aplicaciones en el ordenador o apps en los dispositivos móviles que sean oficiales y que provengan de una fuente reconocida, por ejemplo, Google Play o Apple App Store y mantener el ordenador y los dispositivos móviles actualizados.

Para hacer frente a posibles ciberamenazas, GMV dispone de un CERT (equipo de respuesta ante emergencias informáticas) desde el que ofrece a sus clientes servicios de monitorización de infraestructuras, auditoría, análisis de código para la validación de la seguridad en el ciclo de vida del desarrollo de aplicaciones, servicios de ciberinteligencia que identifican amenazas antes de que éstas puedan ser usadas contra objetivos, servicios forenses que realizan análisis post mortem tras un ataque, así como los servicios de cumplimiento y consultoría.